Uma recomendação de segurança muito comum para sites em WordPress é desabilitar o acesso ao XML-RPC (xmlrpc.php). Esta é uma funcionalidade que precede à plataforma e funciona como API para alguns serviços se conectarem ao WordPress. Por ser um ponto de acesso externo, acaba se tornando mais um possível vetor de ataque.

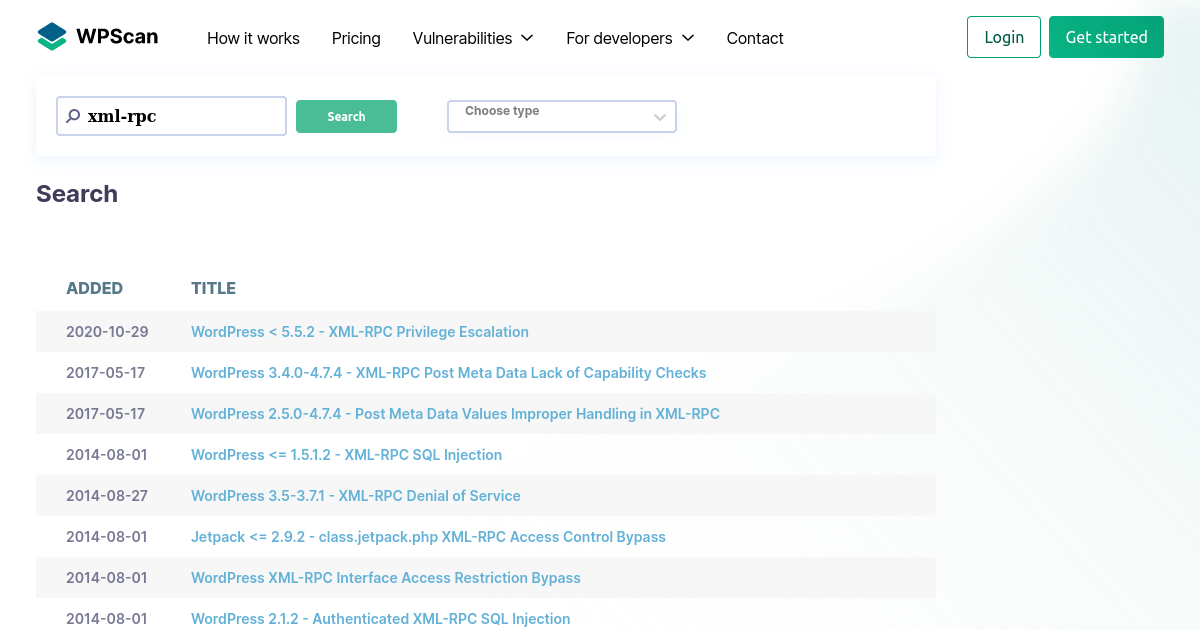

Pesquisando por vulnerabilidades do XML-RPC no WPScan, o último registro foi em outubro de 2020 e antes disso só em maio de 2017, mostrando uma estabilidade na segurança deste recurso.

O único serviço que utilizei nos últimos anos que necessita de acesso ao XML-RPC é o plugin Jetpack, inclusive já tive que lidar com o erro “500 status code for POST /sites/…/publicize-connections/new” por ter bloqueado esta funcionalidade. Caso você precise bloquear o acesso ao XML-RPC, o Jetpack recomenda liberar os IPs dos seus servidores, assim você consegue a proteção sem deixar de utilizar o plugin.

Como regra geral, costumo desabilitar o XML-RPC. Se necessitar de um plugin ou serviço que precise desta funcionalidade, tento liberar somente o acesso a ele (como no exemplo acima do Jetpack).

Algumas referências interessantes que encontrei sobre o assunto, incluindo instruções de como desabilitar o XML-RPC:

- Is WordPress XMLRPC a security problem?, no blog do WPScan;

- A Definitive Guide on XMLRPC for WordPress (+ How to Disable It), no blog da hospedagem Servebolt.

Deixe um comentário